前言

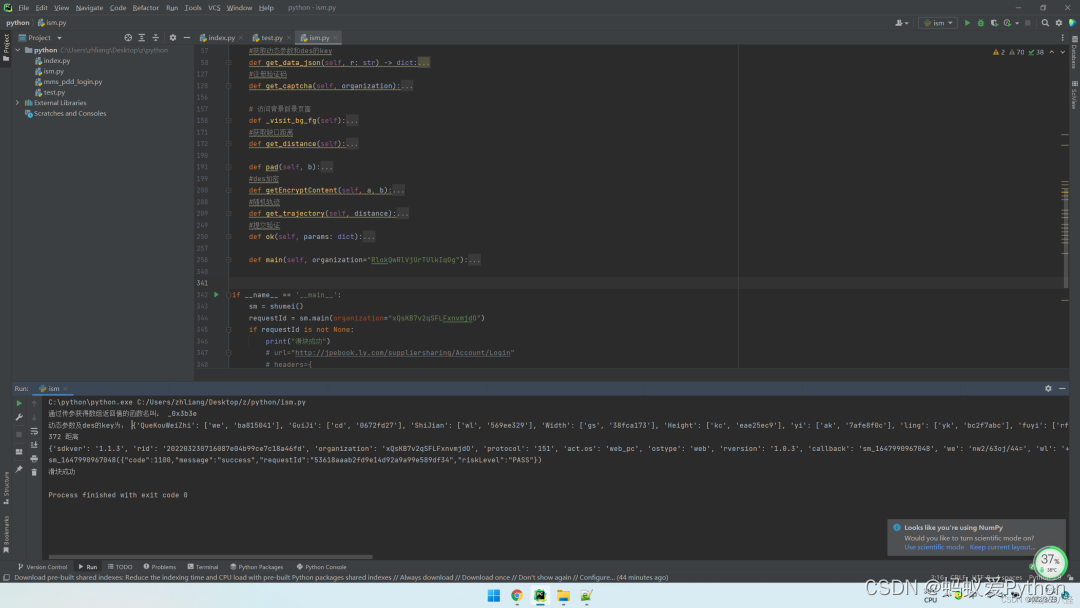

数美滑块的加密及轨迹等应该是入门级别的吧,用他们的教程和话来说 就一个des 然后识别缺口位置可以用cv2或者ddddoc 轨迹

也可以随便模拟一个,这些简单的教程 在csdn已经有一大把可以搜到的,但是却很少人告诉你,它的js好像是一周更新一次,更

新之后post的参数key和des的key会变,混淆的js结构也会变,现在我准备说的就是分析动态的参数和des加密的key值。

滑块预览图如下图所示:

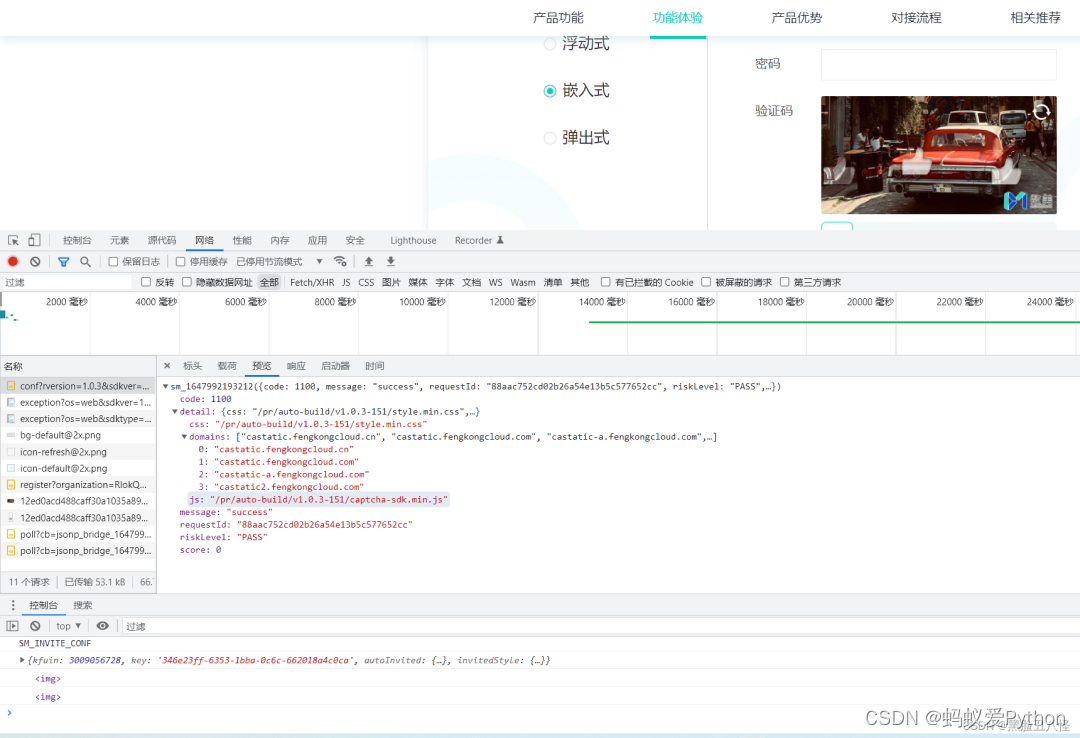

抓包

进入正题 首先看这个接口 /ca/v1/conf 返回域名和js地址 包含版本号

Python学习交流Q群:906715085#### { code: 1100 detail: {css: \"/pr/auto-build/v1.0.3-151/style.min.css\",…} css: \"/pr/auto-build/v1.0.3-151/style.min.css\" domains: [\"castatic.fengkongcloud.cn\", \"castatic.fengkongcloud.com\", \"castatic-a.fengkongcloud.com\",…] 0: \"castatic.fengkongcloud.cn\" 1: \"castatic.fengkongcloud.com\" 2: \"castatic-a.fengkongcloud.com\" 3: \"castatic2.fengkongcloud.com\" js: \"/pr/auto-build/v1.0.3-151/captcha-sdk.min.js\" message: \"success\" requestId: \"88aac752cd02b26a54e13b5c577652cc\" riskLevel: \"PASS\" score: 0 }

得到js地址 这个js就是滑块用的。

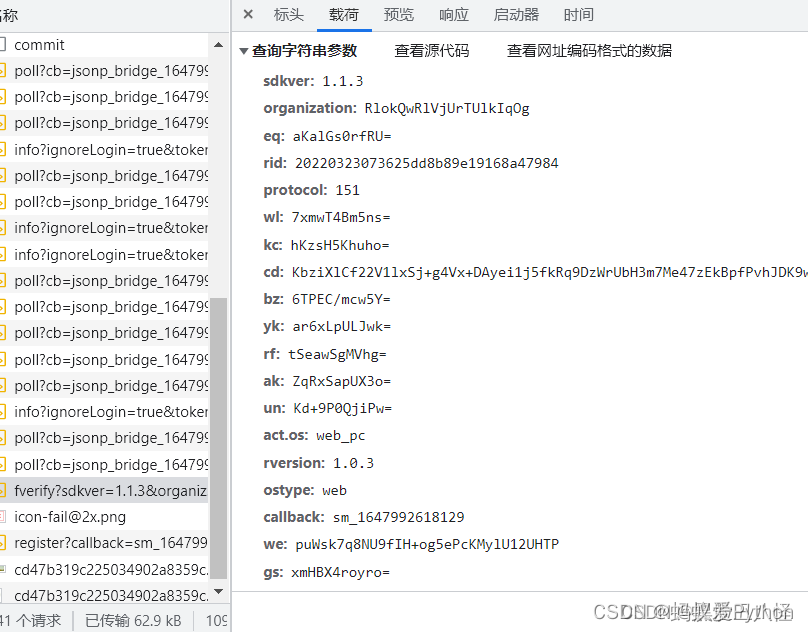

再看提交滑块时的参数

一大堆的参数,除了sdkver,organization,rid,act.os,rversion,ostype,callback以外,另外的11个名字不固定 值也会更新,所以需要

在上面的js里搞出来(我用的正则匹配)大佬们都用ast的 可是我不会啊,难顶。

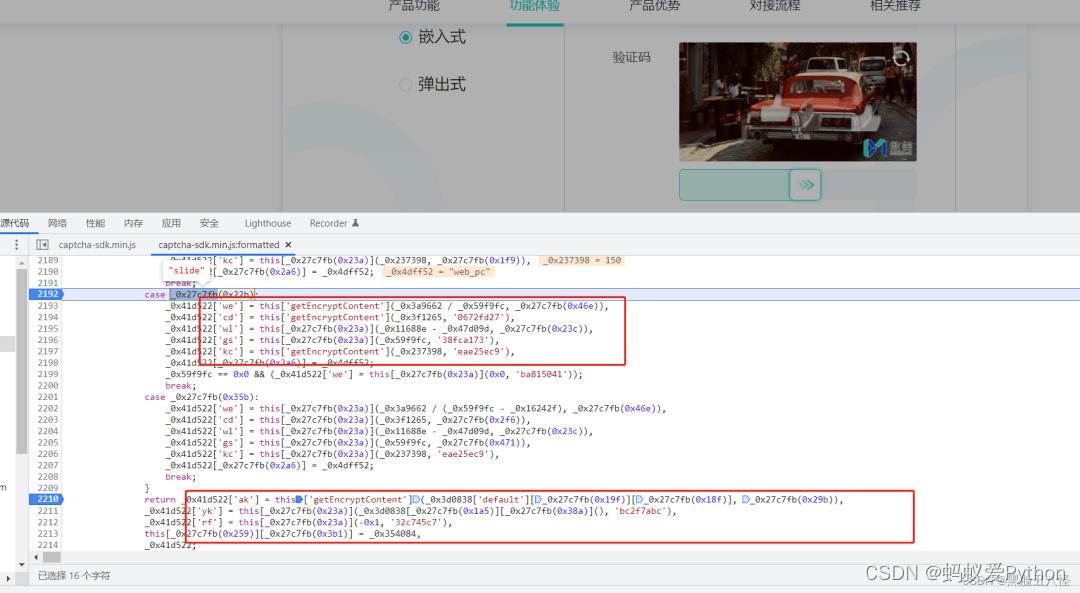

下图是我之前小记的大概位置:

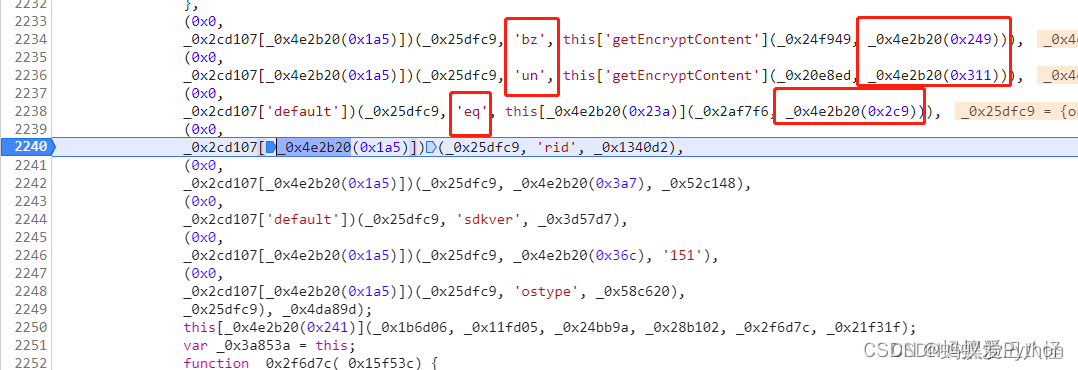

先全局搜个参数名 定位到这边,下个断点 随便滑滑块,断下来找参数。

已经很明显的 11个参数有8个就在这里能用。

看代码分析 后面这一段 有的是_0x27c7fb(0x46e) 这种函数传参(16进制)得到des的key值 也有的是直接就是明文des的key值,所以我们还要得到_0x27c7fb解密的函数。

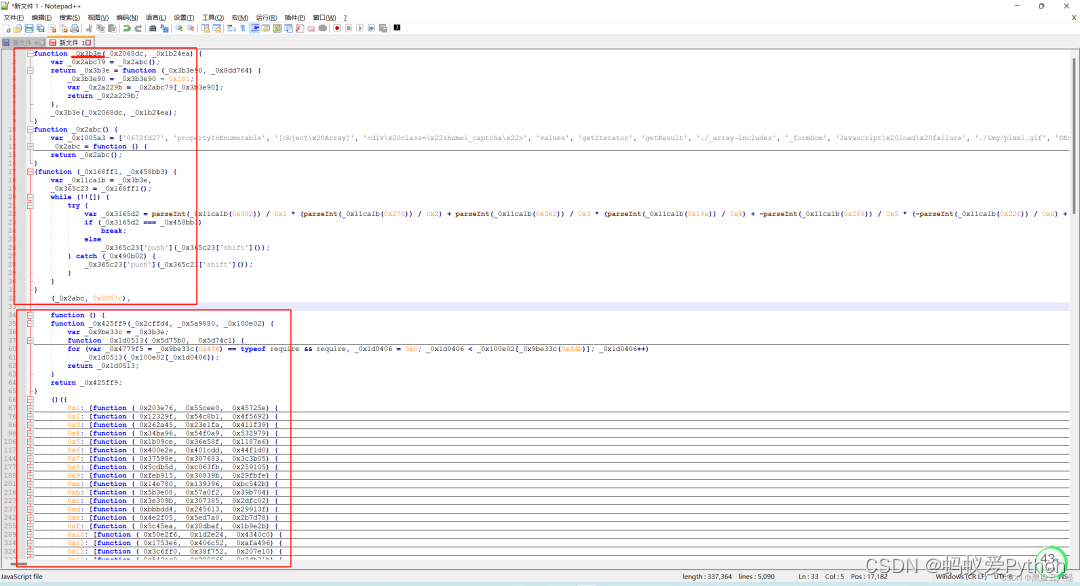

1.获得解密函数

整个js可以看为两个部分,第一部分就是写一个解密函数 你传一个整数过来 减一个整数 再把结果给大数组当下标返回一个字符

串,上面那些要解密的都调用这个函数就行。不要漏了后面的代码_0x2abc是返回大数组 然后匿名函数1是对大数组做偏移处理,

匿名函数2也就是第二部分好像是webpack导出的 不用管他 它只是让我们用来匹配东西的

### Python学习交流Q群:906715085### main_reCom = re.compile(\',function\\(\\)\\{function(.+)\\]\\)\') #匹配到匿名函数2 并且正则替换掉 剩下的就是解密数组了 main_array_dec = re.sub(main_reCom, \"\", content) js = execjs.compile(main_array_dec) #get_array_functionName = re.search(\'function (_0x\\d\\w+)\\(\\)\', main_array_dec).group(1) get_arrayValue_FcuntionName = re.search(\'function (_0x\\d\\w+)\\(_\\d\\w+,\', main_array_dec).group(1) print(\"通过传参获得数组返回值的函数名叫:\", get_arrayValue_FcuntionName)

这样把解密函数的js和函数名都获取到了,那下一步就匹配参数了。

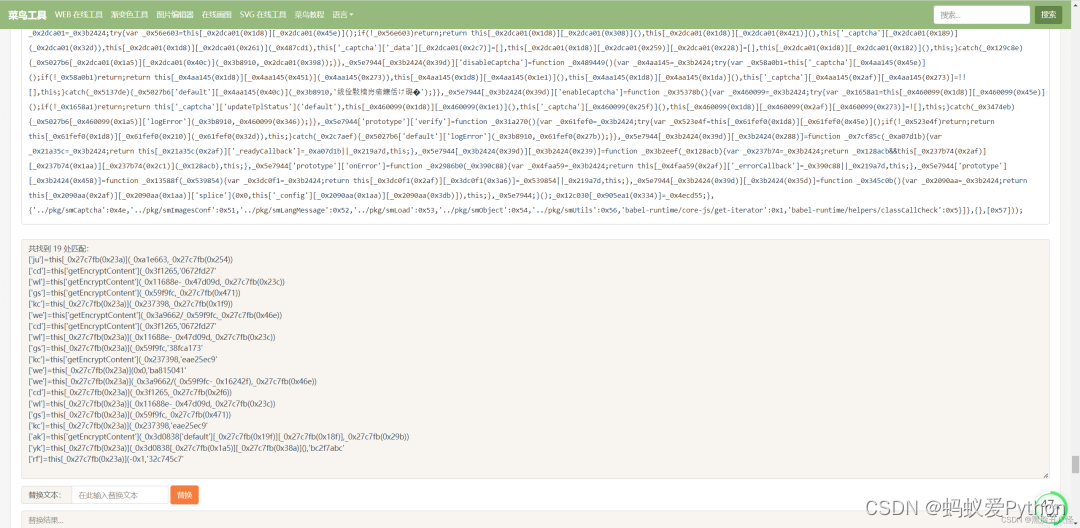

2.这里的全部[“2位数的参数”]=(…,“key”|函数(16进制)) 匹配下来

正则代码1

all_args_rule: str = \'\\[\\\'(\\w{2})\\\'\\]=this.*?,(_0x[\\d\\w]{6}\\((0x[\\d\\w]{3})\\)\\)|\\\'([\\d\\w]{8})\\\')\' all_args = re.findall(all_args_rule, content)

匹配19个,就上面那些图中可见的都匹配下来了,自己再根据slide是那些参数去保存。

3.找另外的3个动态参数 搜名字

正则代码2

# 获取checkapi的另外3个参数 及要解的des密钥或者密钥 checkApi_args_rule = \'\\\'(\\w{2})\\\',this.*?,(_0x[\\d\\w]{6}\\((0x[\\d\\w]{3})\\)\\)|\\\'([\\d\\w]{8})\\\')\' checkApi_args = re.findall(checkApi_args_rule, content)

十一个动态参数就已经匹配出来了。

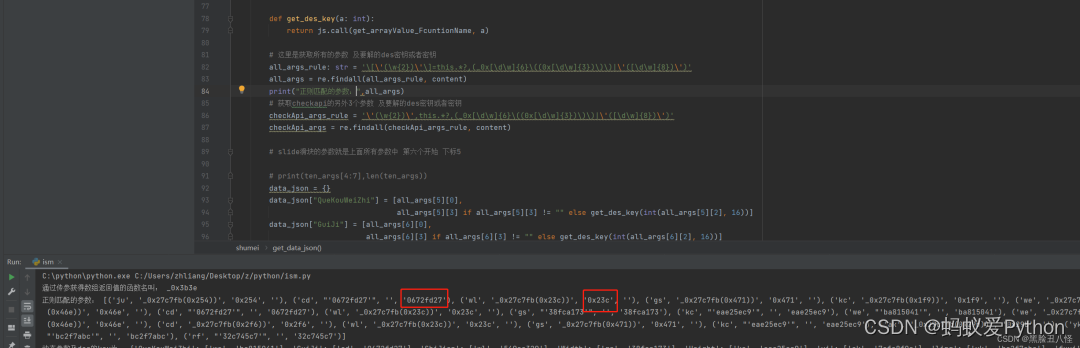

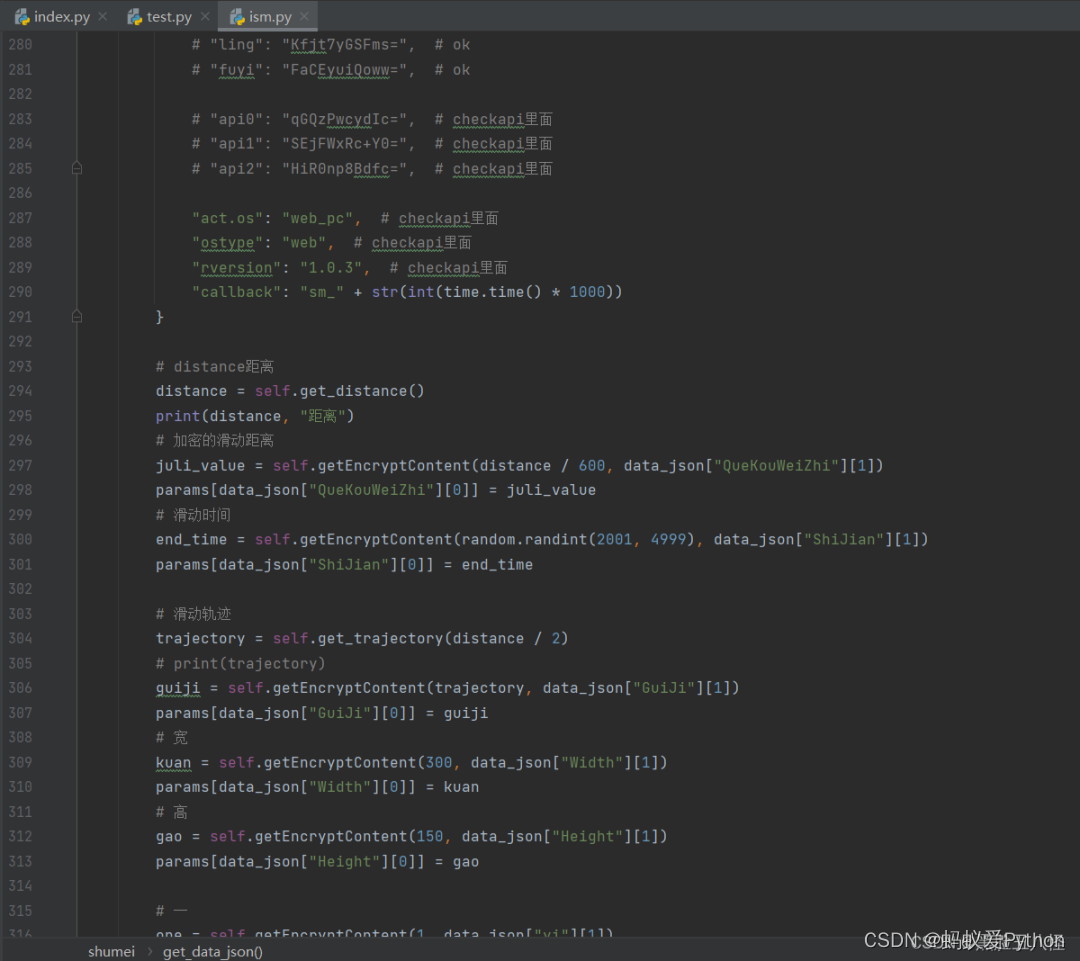

下面说说怎么去得到值。

2位数的明文参数就不说了 循环 然后下标0就是。然后有的下标2有值(16进制的参数) 有的是直接下标3有值(明文des的密钥) 写个判断 然后上面不是定义了js函数和获得了解密的js函数名吗?16进制转成int类型 然后执行js函数传参解密得到密钥就行。

我的代码大概这样的

data_json = {} data_json[\"QueKouWeiZhi\"] = [all_args[5][0], all_args[5][3] if all_args[5][3] != \"\" else get_des_key(int(all_args[5][2], 16))]

最后返回data_json

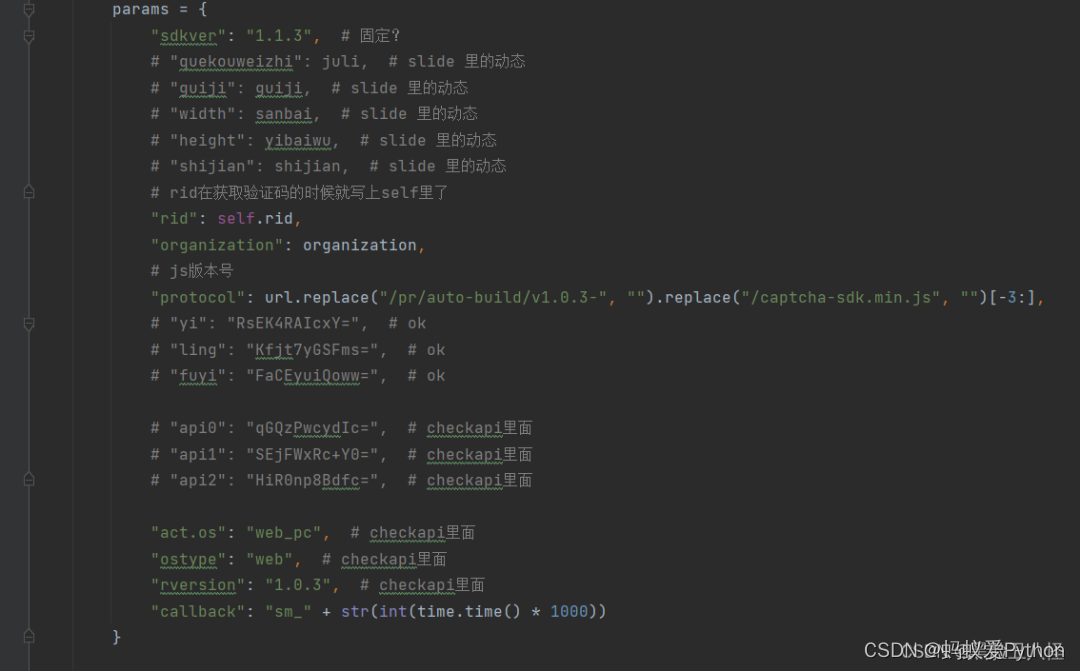

要提交滑块信息的时候,定义个params字典先 把固定的先写好,动态的就动态修改。

来源:https://www.cnblogs.com/123456feng/p/16203313.html

本站部分图文来源于网络,如有侵权请联系删除。

百木园

百木园